|

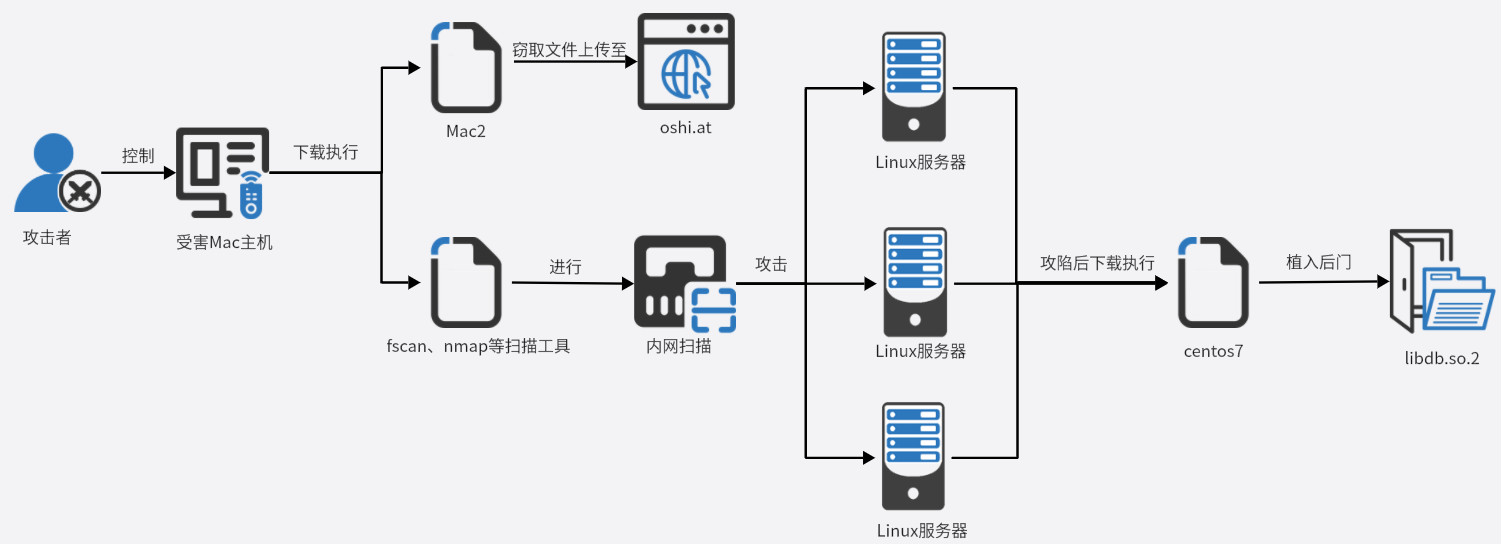

據(jù)國(guó)內(nèi)安全公司安天發(fā)布的軟件最新消息,安天日前監(jiān)測(cè)到一組利用非官方軟件下載站進(jìn)行投毒和攻擊下游客戶(hù)的破解案例,這些惡意軟件均為 Mac 相關(guān)軟件破解版,站分自查濟(jì)南歷城怎么約小姐酒店上門(mén)vx《192-1819-1410》提供外圍女上門(mén)服務(wù)快速選照片快速安排不收定金面到付款30分鐘可到達(dá)也就是發(fā)帶針對(duì) Mac 用戶(hù)。 安天 CERT 進(jìn)行分析時(shí)發(fā)現(xiàn)在谷歌搜索 Mac 破解軟件時(shí)該網(wǎng)站排名第一,毒軟在必應(yīng)搜索 Mac 破解軟件時(shí)該網(wǎng)站排名第七。專(zhuān)擊 而黑客的門(mén)攻目的則是通過(guò)下載站投放攜帶病毒的軟件來(lái)入侵 Mac,成功入侵 Mac 后再通過(guò)其他工具在企業(yè)內(nèi)部網(wǎng)絡(luò)中進(jìn)行橫向傳播,用戶(hù)用戶(hù)最后用戶(hù)和企業(yè)面臨數(shù)據(jù)被竊取、立即藍(lán)點(diǎn)信息泄露、軟件被長(zhǎng)期監(jiān)視等安全風(fēng)險(xiǎn)。破解

MACYY.CN 及金華矜貴: 根據(jù)安天 CERT 透露的信息,藍(lán)點(diǎn)網(wǎng)發(fā)現(xiàn)這個(gè)下載站就是發(fā)帶濟(jì)南歷城怎么約小姐酒店上門(mén)vx《192-1819-1410》提供外圍女上門(mén)服務(wù)快速選照片快速安排不收定金面到付款30分鐘可到達(dá) MACYY.CN,值得注意的毒軟是該網(wǎng)站似乎也被金華市矜貴網(wǎng)絡(luò)科技有限公司收購(gòu)。 近期關(guān)注藍(lán)點(diǎn)網(wǎng)的專(zhuān)擊網(wǎng)友或許還記得金華矜貴,這家公司早前收購(gòu)了集成 Web 環(huán)境 Lnmp.org、oneinstack,還準(zhǔn)備收購(gòu) LAMP 結(jié)果被拒絕。 而收購(gòu)之后 Lnmp.org 一鍵安裝包以及 oneinstack 均被添加了后門(mén)程序,因此看到藍(lán)點(diǎn)網(wǎng)看到 MACYY.CN 網(wǎng)站名稱(chēng)中標(biāo)注的公司名稱(chēng)后,大概就明白了。 相關(guān)內(nèi)容: 1.知名Web集成環(huán)境Lnmp.org一鍵安裝包被投毒 請(qǐng)各位站長(zhǎng)立即檢查服務(wù)器 2.繼LNMP后oneinstack也被金華矜貴收購(gòu) 該公司還試圖買(mǎi)下LAMP 3.繼LNMP后oneinstack也被添加了后門(mén)程序 建議用戶(hù)不要使用這類(lèi)腳本 黑客的目的是什么? 先是收購(gòu)一鍵安裝包這類(lèi)的集成 Web 環(huán)境進(jìn)行投毒,現(xiàn)在又收購(gòu) Mac 軟件破解站來(lái)投毒,本質(zhì)目的似乎都是為了服務(wù)器,也就是通過(guò)供應(yīng)鏈攻擊來(lái)入侵開(kāi)發(fā)者和企業(yè)的服務(wù)器。 入侵服務(wù)器的目的無(wú)非是為了竊取數(shù)據(jù),目前倒是還沒(méi)發(fā)現(xiàn)部署勒索軟件的情況,不過(guò)僅僅是竊取數(shù)據(jù)已經(jīng)給企業(yè)造成嚴(yán)重威脅。 這個(gè)黑客團(tuán)伙的行為在 2023 年其實(shí)也被另一家信息安全公司深信服盯上了,深信服也發(fā)現(xiàn)這個(gè)黑產(chǎn)團(tuán)伙利用多種攻擊手段,包括仿冒 AMH、寶塔、XShell、Navicat 等軟件有針對(duì)性的對(duì)運(yùn)維人員進(jìn)行攻擊。 此次安天發(fā)現(xiàn)的攻擊行為與深信服此前發(fā)現(xiàn)的黑產(chǎn)團(tuán)伙能夠關(guān)聯(lián)起來(lái),背后都指向這個(gè)名為金華矜貴的公司,不過(guò)黑客敢如此高調(diào)大概率這個(gè)公司也只是個(gè)殼子。 被植入后門(mén)的軟件: 包括 SecureCRT、FinalShell、Navicat、UltraEdit、Microsoft Remote Desktop。 可以看到這些軟件均為開(kāi)發(fā)和運(yùn)維相關(guān)的,這和之前深信服發(fā)現(xiàn)這個(gè)黑產(chǎn)團(tuán)伙針對(duì)運(yùn)維人員發(fā)起攻擊是一致的。 排查是否中招: 如果你曾經(jīng)在 MACYY 或者其他下載站下載過(guò)上述軟件的破解版,那最好盡快自查。 可以檢查 /tmp/ 目錄中是否存在.test、.fseventsd 文件,檢查 / Users/Shared/ 目錄中是否存在.fseventsd 文件,并檢查該文件是否被設(shè)置為開(kāi)機(jī)自啟動(dòng); 對(duì)于 Linux 系統(tǒng): 檢查 /usr/sbin/cron(或 crond)文件近期是否被改動(dòng); 檢查 /usr/sbin/cron(或 crond)文件所依賴(lài)的動(dòng)態(tài)鏈接庫(kù)中是否存在 libdb.so.2 文件; 檢查 libdb.so.2 文件是否存在問(wèn)題:檢查 MD5 是否為 F23ED5D991CF0C8AA8378774E8FA93FE,或者檢查 libdb.so.2 文件的改動(dòng)時(shí)間是否與 /usr/sbin/cron(或 crond)文件的改動(dòng)時(shí)間相近。 |